Розслідування розкриває приховану мережу DPRK в криптовалютному секторі.

Дослідники blackbigswan та Heiner провели масштабне розслідування, яке показало, що північнокорейські IT-спеціалісти таємно інфільтрували відкриті платформи розробки, включно з OnlyDust та BuildOnStellar. Їхньою метою було створення фейкових акаунтів, отримання оплати за нібито легітимну роботу та, можливо, підготовка кібератак на Web3 та DeFi-проекти.

Операція охоплює кілька ключових аспектів:

📌 Фальшиві особистості та підроблені резюме.

📌 Клонування репозиторіїв для створення ілюзії реальної роботи.

📌 Відеоідентифікаційні ухилення, щоб уникнути перевірок.

📌 Розгалужена структура підставних акаунтів, які взаємодіяли між собою.

📌 Грошові перекази, які могли використовуватися для непрозорих операцій.

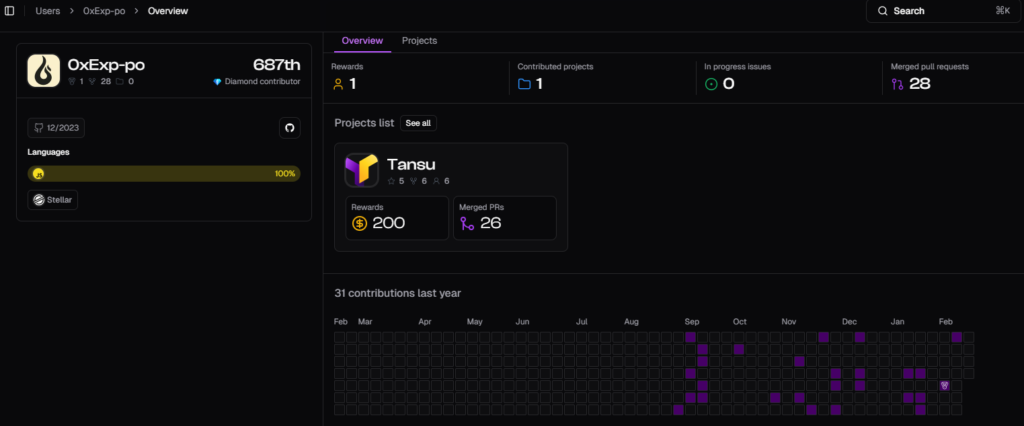

Розслідування отримало неочікуваний поворот із виявленням загадкового контриб'ютора 0xExp-po, що залучив увагу дослідників у лютому 2025 року. Його активність у Stellar-проекті виглядала занадто підозрілою: історія комітів тягнулася аж до 2018 року, хоча акаунт з'явився лише в грудні 2023 року. Як могла нова особа мати такий ‘сліпок’ у коді? Це стало першим кроком на шляху до розкриття масштабної мережі, прихованої за цифровими масками.

🛑 Після збору доказів команда зв’язалася з власником репозиторію:

“Ми передали всі зібрані докази власнику репозиторію, але навіть тоді не усвідомлювали, наскільки глибоко ця справа переплетена з платформою OnlyDust, яка стала ключовим елементом шахрайської мережі.”

Суми, сплачені за роботу північнокорейському IT-спеціалісту (0xExp-po) | Зображення: Ketman

📌 Розслідування стало ще більш загадковим після виявлення акаунту bestselection18. Цей користувач не просто фігурував у базі підозрюваних - він був одним із ключових акторів шахрайської мережі, що заслужив довіру як активний та 'легітимний' контриб'ютор. Його цифровий слід відкрив двері до ще глибшого розуміння масштабів прихованої операції.

Шахрайські акаунти та схема роботи на OnlyDust

Bestselection18 та його підставні особи працювали над криптопроєктами на OnlyDust, використовуючи:

-

📌 Підроблені GitHub-акаунти (наприклад, mymiracle0118, SweetDream, SmileS-777).

-

📌 Бот-автоматизацію, що керувала мережею фальшивих акаунтів.

-

📌 Штучно згенеровані фото профілю з явними графічними помилками.

💰 Загальний бюджет проектів, у яких брали участь ці акаунти, перевищував $71 000.

Найбільш загадковий момент розслідування: відеозв'язок

Під час розслідування дослідники провели відеоінтерв’ю з акаунтом kirbyattack/motokimasuo, який підозрювався у зв’язку з bestselection18. Вирішальний момент настав, коли підозрюваного попросили представитися японською мовою - замість відповіді він зняв навушники і поспіхом покинув дзвінок. Така поведінка стала прямим підтвердженням гіпотези про його зв’язок із DPRK і надала важливий доказ для розслідування.

🔍 Ця перша пряма взаємодія стала вирішальним моментом розслідування. Відеоінтерв'ю виявило очевидну невідповідність між особою підозрюваного та заявленою країною його походження, розкривши таємний зв'язок із північнокорейськими акторами. Ця сцена не лише підтвердила підозри, але й стала важливим доказом для глибшого розкриття шахрайської мережі.

Спроби впливу на криптоспільноту через фінансування

Актори діяли не лише через внески в код — вони активно просували фальшиві DeFi-проекти, намагаючись отримати фінансування від довірливих учасників спільноти. Їхні методи включали створення переконливих презентацій, які маскували шахрайські наміри, та використання підставних акаунтів для підтримки своїх заявок.

Ці спроби були спрямовані на отримання значних сум, які могли бути використані для подальших кібероперацій або фінансування інших шахрайських схем.

📌 У 2024 році група намагалася отримати $200 000 від спільноти Polkadot на платформу Asset-x, яка мала серйозні ознаки шахрайства.

❌ Фінансування було відхилене, оскільки аудиторія виявила безліч червоних прапорців.

Зміна особистостей та повторне проникнення

Ще один шахрайський акаунт, aidenwong812, використовував просунуті тактики заміни особистостей.

📌 Він стирав історію активності, повертаючись під новими іменами, такими як cryptogru812.

📌 Йому вдалося обійти модерацію та злити код у Starknet-проекти.

📌 Він отримував оплати, попри очевидні сигнали небезпеки.

“Aidenwong812 заплутався у власному створеному хаосі: він спочатку представлявся як український професіонал на LinkedIn, змінювався на італійську особистість на GitHub, а згодом повертався під виглядом китайсько-корейського Web3-розробника.”

Загальне враження від масштабів проникнення DPRK-акторів шокує:

💵 Вони заробили понад $1 874 USD у вигляді підтверджених виплат.

🔄 Подали й успішно інтегрували 62 пул-реквести в 11 репозиторіях, фактично вбудовуючись у структуру проектів.

🛠️ Отримали доступ до ключових команд розробників, лідерів проектів та приватних кодових баз, створюючи небезпечні можливості для потенційних атак.

🛑 Ключові загрози:

-

Фармінг довіри: Спочатку вони створюють ілюзію легітимності, але згодом впроваджують бекдори або змінюють код, ставлячи під загрозу цілі проекти.

-

Розвідувальні операції: DPRK методично аналізує інфраструктуру Web3, збираючи дані для майбутніх атак.

-

Кіберзагрози: Такі проникнення можуть стати основою для масштабних атак, здатних завдати катастрофічної шкоди.

Північнокорейці діють методично, як тіні в коді. Вони починають з дрібних комітів, непомітно інтегруючись у проекти, але рано чи пізно їхня робота перетворюється на отруйний плід - злоякісну залежність або прихований бекдор, що може зруйнувати всю систему.

🛡️ Як захиститися від кіберзагроз: головні кроки

Розробники та платформи мають активно запроваджувати превентивні заходи, щоб мінімізувати ризики, пов’язані з шахрайськими акторами:

-

Відеоверифікація: Усі віддалені контриб’ютори мають проходити обов’язкову перевірку особистості через відео - це простий, але ефективний спосіб відсіяти фейкових користувачів.

-

Перевірка документів KYC: Стандартні процедури ідентифікації повинні включати поглиблену перевірку документів, щоб уникнути використання підробок.

-

Моніторинг акаунтів: Фіксуйте історію змін в акаунтах - раптові заміни імен, країн чи інших даних мають викликати негайне розслідування.

-

Контроль платформ: Платформи на кшталт OnlyDust повинні посилити модерацію, впровадити багаторівневу аутентифікацію та інформувати користувачів про будь-які потенційні загрози.

-

Аудит файлів: Усі файли, отримані від невідомих або підозрілих контриб’юторів, мають перевірятися на наявність шкідливого коду.

⚠️ Інвестуйте в кіберзахист зараз, щоб уникнути катастрофічних наслідків завтра.

.

Найпопулярніше

Від війни до блокчейну: як Україна формує криптоекономіку майбутнього

Gemini запускає карту XRP Mastercard 25 серпня - крипто зручність на світовому рівні

Binance: північнокорейські хакери - головна загроза для криптоіндустрії

Адміністрація США переглядає криптовалютний курс: Crypto Council очолить держменеджер із фінансів

CrediX: кібератака на $4,5 млн та підозра в exit scam

Believe App: Коли ідея стає капіталом - революція соціального фінансування на Solana

Криптоінфільтрація: як Північна Корея використовує відкриті платформи

]

]